SSH Tester: Ferramenta Avançada de Teste de Conexões SSH

1. Introdução ao Protocolo SSH

O Secure Shell (SSH) é um protocolo de rede criptográfico projetado para permitir conexões remotas seguras entre computadores. Ele é amplamente utilizado por administradores de sistemas para acessar e gerenciar servidores de forma remota, garantindo que os dados transmitidos estejam criptografados e protegidos contra interceptação. Diferentemente de protocolos legados como o Telnet (que transmite dados em texto plano), o SSH fornece autenticação robusta, confidencialidade e integridade, tornando-se uma das formas mais seguras e eficientes de administrar sistemas remotamente.

Em essência, o SSH cria um túnel seguro entre um cliente (a máquina local) e um servidor (a máquina remota), através do qual comandos podem ser executados e arquivos transferidos com privacidade. Toda a comunicação (incluindo credenciais de login e comandos digitados) é cifrada utilizando algoritmos criptográficos modernos, o que impede que terceiros leiam ou alterem os dados em trânsito. Além disso, o SSH oferece mecanismos de verificação de identidade do servidor (via host keys, discutidas adiante) e suporta diferentes métodos de autenticação do usuário, aumentando sua flexibilidade e segurança. Em resumo, o SSH se tornou uma ferramenta indispensável para administração remota segura, substituindo com vantagens protocolos inseguros e sendo amplamente adotado tanto em ambientes corporativos quanto em projetos de software livre.

2. Tipos de Autenticação Suportados pelo SSH

Uma das características do SSH é suportar múltiplos métodos de autenticação para verificar a identidade do usuário que está iniciando a conexão. Os principais tipos de autenticação suportados incluem senha, chave criptográfica (autenticação por chave pública/privada), e o método keyboard-interactive, além de integrações com outros mecanismos (como autenticação via PAM, Kerberos/GSSAPI, etc.). A seguir, descrevemos cada método relevante:

-

Autenticação por Senha: É o método mais tradicional, em que o servidor SSH solicita uma senha correspondente ao usuário remoto e valida se está correta. Trata-se de um método simples, mas cujo nível de segurança depende inteiramente da robustez da senha escolhida. Senhas fracas ou reutilizadas podem ser descobertas por tentativas de força bruta ou vazamentos. Ainda assim, esse método é comum por sua facilidade de uso – basta que o usuário saiba a senha de sua conta no servidor para obter acesso. Muitos servidores habilitam autenticação por senha por padrão, embora seja recomendado desabilitá-la ou restringi-la quando possível, em favor de métodos mais seguros.

-

Autenticação por Chave Privada/Pública: Neste método, a autenticação é realizada através de um par de chaves criptográficas assimétricas. O usuário possui uma chave privada (que deve manter secreta) e fornece ao servidor a correspondente chave pública previamente. Durante o login, o SSH verifica se o usuário detém a chave privada correta, sem que esta precise ser enviada pela rede. Esse processo geralmente envolve o cliente assinando um desafio enviado pelo servidor usando sua chave privada, e o servidor validando a assinatura com a chave pública armazenada. A autenticação por chave é considerada a forma mais segura e conveniente de acesso SSH, pois elimina o uso de senhas estáticas e é virtualmente invulnerável a ataques de força bruta quando chaves fortes (ed25519, RSA 2048+ bits, etc.) são utilizadas. Uma prática comum é proteger a própria chave privada com uma passphrase (senha) local, agregando mais uma camada de segurança em caso de comprometimento do arquivo de chave. Devido à sua segurança superior, muitas organizações preferem o uso de chaves SSH em vez de senhas tradicionais para autenticação de usuários em servidores remotos.

-

Autenticação Keyboard-Interactive: O método keyboard-interactive (ou autenticação interativa via teclado) é um modo genérico de autenticação definido pelo protocolo SSH que permite um diálogo de desafio-resposta arbitrário entre servidor e cliente. Funciona assim: o servidor pode enviar um ou mais prompts (perguntas ou instruções) para o cliente tipicamente solicitando informações como senha, código de token, PIN, resposta a uma pergunta de segurança, etc. Para cada prompt, o cliente coleta a resposta do usuário e a devolve ao servidor. Esse processo suporta múltiplas etapas, embora em muitos casos práticos seja apenas uma etapa. O keyboard-interactive foi projetado para acomodar mecanismos variados de autenticação (especialmente integrações com PAM, tokens RSA SecurID, RADIUS, senhas de uso único, autenticação de dois fatores, etc.) sem que o cliente SSH precise ter conhecimento específico de cada um. Na prática, quando o servidor está configurado para usar PAM ou outro mecanismo interativo, ele frequentemente desabilita a autenticação de senha simples e utiliza apenas keyboard-interactive. Para o usuário final, muitas vezes não há diferença perceptível o cliente ainda pedirá "senha" ou outro dado, pois o keyboard-interactive pode simplesmente implementar a solicitação de senha comum em uma etapa. A distinção é interna: no modo "password" clássico, o protocolo espera apenas uma senha; já no modo "keyboard-interactive", o servidor pode solicitar vários dados em sequência e até fornecer textos de instrução junto às prompts. Importante: alguns clientes SSH precisam suportar explicitamente esse método. Por exemplo, aplicações ou bibliotecas devem ter um fallback (retorno) para tentar keyboard-interactive caso a autenticação por senha tradicional seja rejeitada. De fato, muitas distribuições Linux modernas desativam a autenticação do tipo "password" e deixam apenas "keyboard-interactive" habilitada por padrão, mesmo que em essência ambas acabem utilizando a mesma senha do usuário.

-

OpenVPN e Conexões Seguras (Comparativo): Embora OpenVPN não seja um método de autenticação do SSH, vale mencioná-lo no contexto de conexões seguras, pois ambos (SSH e VPNs) são tecnologias frequentemente comparadas para acesso remoto seguro. O OpenVPN é um protocolo de rede privada virtual (VPN) que cria um túnel criptografado ponto a ponto, encapsulando todo o tráfego IP entre dois sites ou um cliente e uma rede. A principal diferença em relação ao SSH é de escopo: enquanto o SSH funciona no nível de aplicação (protege sessões individuais, como um terminal remoto ou transferência de arquivos), uma VPN opera no nível de rede, roteando todo o tráfego do usuário por um canal seguro. Em termos práticos, um túnel SSH pode ser usado para encaminhar portas específicas ou encapsular certos fluxos (SSH tunneling), mas não substitui uma VPN completa para acesso abrangente a uma rede inteira. Por outro lado, configurar uma VPN (como OpenVPN) fornece ao usuário acesso a recursos de rede remotos como se estivesse local, mas não oferece, por si só, um mecanismo para executar comandos remotos com facilidade função na qual o SSH é especializado. Em resumo, SSH e OpenVPN atendem a propósitos diferentes e não excludentes: o SSH destaca-se em acesso remoto a terminais e transferência segura de arquivos, enquanto a VPN proporciona um canal seguro de comunicação para todo tipo de tráfego de rede. Em ambientes corporativos, é comum usar VPN para conectar um usuário externo à rede interna da empresa, e então usar SSH dentro dessa conexão para administrar servidores individuais. Ambos utilizam criptografia forte para garantir confidencialidade e autenticidade dos dados, e muitas organizações adotam uma abordagem complementar, por exemplo, exigir conexão VPN antes de permitir SSH em um servidor, adicionando uma camada extra de proteção.

3. Host Keys e a Política AutoAddPolicy no SSH

Ao estabelecer uma conexão SSH, além de autenticar o usuário como discutido, é fundamental também verificar a identidade do servidor remoto. Isso previne ataques do tipo man-in-the-middle (MitM), nos quais um agente malicioso poderia se passar pelo servidor desejado. O SSH resolve essa questão através do uso de Host Keys (chaves de host). Cada servidor SSH possui um par de chaves (pública/privada) que identifica unicamente aquela máquina. Quando um cliente SSH conecta-se a um servidor pela primeira vez, o servidor apresenta sua chave pública de host, e o cliente deve decidir se confia nela.

No OpenSSH (o cliente SSH mais comum em sistemas Unix), essa confiança é gerenciada pelo arquivo ~/.ssh/known_hosts do usuário: se a chave de host do servidor não estiver lá, o cliente exibe uma mensagem como "The authenticity of host X can't be established..." e pergunta se o usuário deseja aceitá-la. Ao responder "yes", aquela chave pública do servidor é armazenada localmente (known_hosts) e a conexão prosseguemedium.com. Nas próximas conexões, o cliente verifica se a chave apresentada pelo servidor corresponde à que foi salva; se houver discrepância, é emitido um alerta de possível ataque (Host key verification failed). Esse mecanismo assegura que estamos nos conectando sempre ao servidor legítimo previamente conhecido.

Entretanto, em certos cenários programáticos (scripts automatizados, ferramentas de varredura de hosts, etc.), pode ser desejável ignorar ou automatizar essa verificação de host key para hosts desconhecidos, a fim de não interromper o processo esperando intervenção do usuário. Em bibliotecas de SSH (como Paramiko em Python), existe uma política chamada AutoAddPolicy que, quando habilitada, faz com que o cliente automaticamente aceite qualquer chave de host desconhecida que o servidor apresentar, adicionando-a à lista de conhecidos sem pedir confirmação. Embora conveniente, essa prática implica riscos de segurança. Ao aceitar cegamente chaves de host desconhecidas, abre-se mão da verificação de autenticidade do servidor, podendo permitir conexões com servidores falsificados sem o usuário perceber. Em outras palavras, o AutoAddPolicy confia implicitamente em qualquer servidor na primeira conexão, tornando o cliente vulnerável a ataques MitM (um invasor poderia se interpor na comunicação apresentando uma chave falsa e seria aceito automaticamente).

A configuração default segura é rejeitar conexões a servidores cuja identidade não esteja já confiável. Em Paramiko, por exemplo, o padrão é RejectPolicy que lança uma exceção se a chave de host não for conhecida, forçando o desenvolvedor a tratar esse caso (seja solicitando confirmação do usuário ou explicitamente adicionando a chave em um store de confiança). O uso de AutoAddPolicy deve ser feito com cautela ou somente em ambientes controlados. Boas práticas de segurança recomendam não utilizar AutoAddPolicy em produção, em vez disso, validar as chaves de servidor através de fontes confiáveis (por exemplo, comparando o fingerprint da chave com um registro seguro). Em suma, as host keys constituem a "impressão digital" dos servidores SSH, e mecanismos como o AutoAddPolicy, embora úteis para testes e automação, desabilitam a verificação manual dessas impressões digitais, o que pode comprometer a segurança da conexão.

4. Fallback Keyboard-Interactive: Demonstração com Script

Conforme discutido, o método de autenticação keyboard-interactive frequentemente funciona como um fallback (retorno alternativo) quando a autenticação por senha tradicional falha ou não é suportada. Muitos servidores SSH modernos (particularmente em distribuições Linux) estão configurados para não aceitar o método "password" puro, mas sim "keyboard-interactive" apesar do usuário continuar inserindo a mesma senha. Para o cliente, isso significa que se a primeira tentativa de autenticação por senha for rejeitada com a indicação de que o servidor requer keyboard-interactive, ele deve repetir o processo via diálogo interativo.

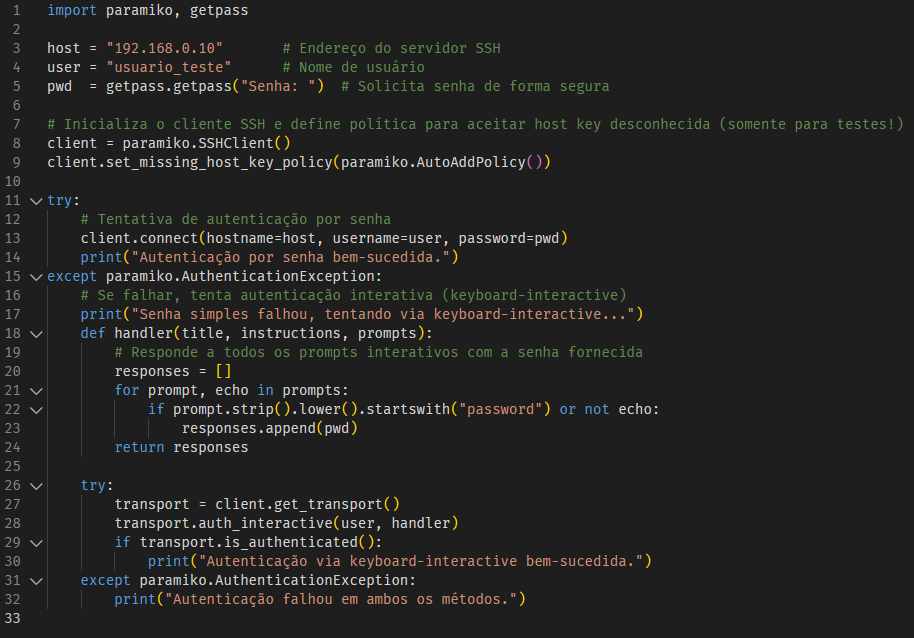

A seguir, apresentamos um exemplo de script em Python usando a biblioteca Paramiko para demonstrar esse comportamento de fallback. O script tenta se conectar a um servidor SSH usando um nome de usuário e senha fornecidos; se a autenticação inicial falhar devido à necessidade de keyboard-interactive, ele então realiza automaticamente o procedimento interativo respondendo aos prompts com a mesma senha (simulando o que um usuário faria manualmente no terminal).

Exemplo simplificado de script Python que implementa fallback de autenticação: tenta primeiro via senha e, em caso de falha, utiliza o método keyboard-interactive com Paramiko.

No código acima, usamos client.connect() inicialmente com a senha; se a exceção AuthenticationException for lançada (indicando falha de autenticação), definimos uma função handler que será chamada para lidar com os desafios keyboard-interactive. Esse handler simplesmente preenche todas as respostas solicitadas com a senha previamente informada (pressupondo que o único dado exigido seja a senha, como na maioria dos casos). Em seguida, utilizamos transport.auth_interactive(user, handler) para efetivamente realizar a autenticação interativa. Caso o servidor aceite, marcamos sucesso. Na prática, a biblioteca Paramiko já tenta automaticamente o keyboard-interactive quando apropriado se password for fornecido, mas o exemplo ilustra como controlar manualmente o processo. Em ambientes de script Bash, um comportamento similar poderia ser obtido usando ferramentas como sshpass (que insere a senha em automação) ou utilizando Expect scripts para responder aos prompts interativos do cliente SSH.

5. Descrição Detalhada do Projeto SSH Tester v3

O SSH Tester v3 é um projeto de software destinado a testar múltiplas conexões SSH em paralelo, fornecendo aos usuários avançados uma forma rápida de verificar a acessibilidade e credenciais de vários hosts. Trata-se de uma ferramenta compatível com Windows e Linux, desenvolvida possivelmente em Python (dada a referência ao Paramiko e à política AutoAddPolicy) com uma interface gráfica intuitiva. Baseado no repositório público do projeto, podemos extrair suas principais características e funcionamento, conforme descrito abaixo.

5.1 Visão Geral do Funcionamento

O SSH Tester v3 automatiza o processo de conectar-se via SSH a uma lista de hosts fornecidos pelo usuário e reporta os resultados de cada tentativa. Em termos simplificados, o programa lê uma lista de endereços (nomes de host ou IPs, podendo incluir portas customizadas), e para cada um realiza a seguinte sequência de passos:

-

Resolução e Preparação: Se a entrada contém um nome de domínio, o programa resolve para um endereço IP. Também determina a porta a ser usada (22 por padrão, a não ser que uma porta específica seja informada ao lado do host).

-

Tentativa de Conexão: Inicia-se uma conexão SSH com o host na porta indicada. Por padrão, utiliza-se a credencial informada na interface (nome de usuário e senha, ou chave privada se fornecida) para autenticar.

-

Método de Autenticação: Dependendo da configuração escolhida pelo usuário, o programa pode tentar diferentes métodos:

-

Se uma chave privada foi selecionada, o teste provavelmente tentará autenticação por chave (possivelmente com fallback para senha se a chave exigir passphrase ou falhar).

-

Se apenas senha for fornecida, tentará autenticação por senha; caso a opção "Tentar keyboard-interactive" esteja habilitada e o servidor recusar o método de senha, o programa automaticamente tenta o método keyboard-interactive fornecendo a mesma senha (como no exemplo do script anterior).

-

-

Verificação de Host Key: Se a opção "Aceitar host key desconhecida (AutoAddPolicy)" estiver marcada, o programa não bloqueará conexões a hosts não reconhecidos – ele aceitará e armazenará temporariamente a chave de host apresentada (isso corresponde a usar SSHClient.set_missing_host_key_policy(AutoAddPolicy) do Paramiko). Caso contrário, conexões a hosts não previamente conhecidos seriam recusadas a menos que já estejam no arquivo de known_hosts do sistema ou gerenciadas de outra forma.

-

Medição de Tempo (Latência/Total): O SSH Tester v3 mede o tempo de resposta da conexão. Pela interface, nota-se dois campos temporais – Latência (ms) e Total (ms). A "latência" provavelmente refere-se ao tempo decorrido desde o início do teste até a conclusão do handshake inicial (ou autenticação básica), indicando quão responsivo o host foi. Já o tempo "total" possivelmente inclui toda a sequência até o fim do teste, incluindo a execução de um eventual comando pós-login (caso configurado). Esses dados ajudam o usuário a avaliar o desempenho da conexão (por exemplo, um host pode aceitar conexão em 100 ms mas demorar 5000 ms para autenticar, indicando lentidão na verificação de credenciais).

-

Execução de Comando Pós-Login: Se o usuário especificou um comando pós-login, o programa, após autenticar-se com sucesso no host, executa o comando indicado no shell remoto. Por exemplo, o usuário pode pedir para executar uname -a ou um script de diagnóstico no servidor assim que logar. A saída (stdout e stderr) desse comando é capturada.

-

Registro de Resultados: Finalmente, o programa registra os resultados para aquele host – se a conexão/autenticação foi bem sucedida ou não, qual método de autenticação foi efetivamente utilizado, qual banner o servidor apresentou (ex: versão do OpenSSH), o fingerprint da chave de host, e possivelmente o resultado do comando pós-login ou mensagens de erro ocorridas. Esses resultados são apresentados na interface em formato tabular, uma linha por host testado.

Em resumo, o SSH Tester v3 automatiza o workflow de testar credenciais e disponibilidade SSH para uma lista de servidores, algo muito útil para administradores que precisam auditar múltiplos sistemas ou verificar quais credenciais funcionam em quais hosts.

5.2 Interface Gráfica e Campos Disponíveis

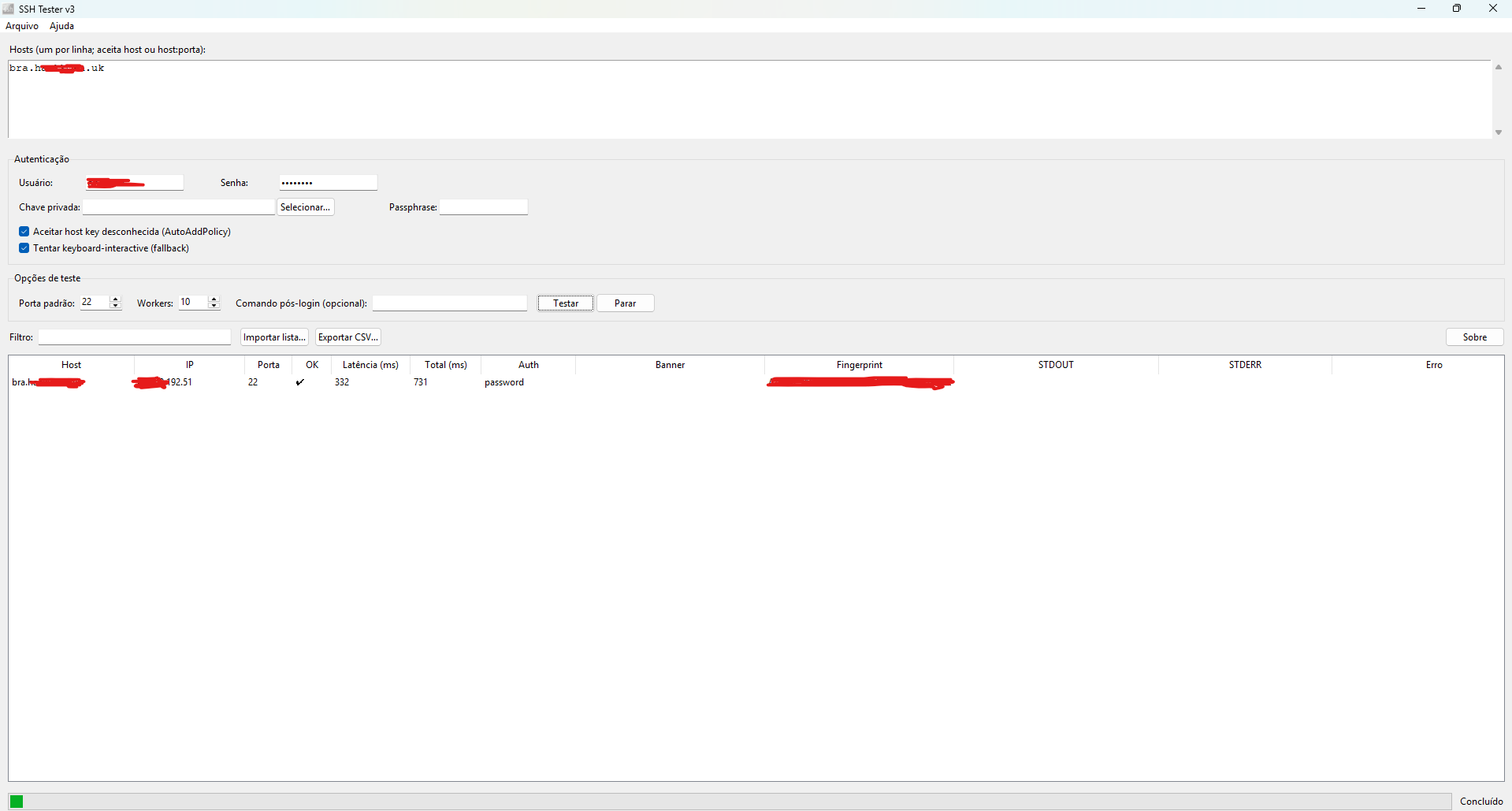

Figura 1: Interface do SSH Tester v3 em execução. A ferramenta lista múltiplos hosts e o resultado de suas conexões, incluindo tempo de resposta e método de autenticação utilizado.

A interface gráfica do SSH Tester v3 é organizada de forma a permitir fácil entrada de dados e visualização dos resultados. Conforme a Figura 1, no topo há um campo de texto para inserir os hosts a serem testados, um por linha. Pode-se digitar endereços IP ou nomes de domínio; opcionalmente, um host pode incluir ":porta" para especificar uma porta diferente da padrão. Ao lado, há botões para importar uma lista de hosts de um arquivo (carregando vários endereços de uma vez) e exportar os resultados para CSV, facilitando a reutilização e documentação dos testes.

Em seguida, a interface apresenta a seção de Autenticação, onde o usuário informa as credenciais a serem testadas em cada host:

-

Um campo para o Usuário (nome de login SSH que será utilizado em todos os hosts testados na sessão atual).

-

Opcionalmente, um campo para Senha (caso esteja testando autenticação por senha ou keyboard-interactive). A senha é ocultada (mascada) quando digitada.

-

Opcionalmente, um campo para selecionar um arquivo de Chave Privada (via botão "Selecionar..." que abre um diálogo de arquivo). Se uma chave for selecionada, há também um campo para sua Passphrase, caso a chave esteja protegida por senha. Assim, o programa consegue usar autenticação por chave privada nos hosts que a aceitarem. Se tanto senha quanto chave forem fornecidas, é possível que o SSH Tester tente primeiro a chave e use a senha como fallback, ou teste ambos os métodos conforme aplicável.

-

Opções de Autenticação Adicionais: Duas caixas de seleção permitem ajustar o comportamento:

-

"Aceitar host key desconhecida (AutoAddPolicy)", que conforme explicado anteriormente, faz o cliente SSH não recusar hosts novos (útil para evitar prompts manuais em lotes de testes, mas deve ser usado com cuidado).

-

"Tentar keyboard-interactive (fallback)", que habilita o fallback automático: ou seja, se o servidor não permitir autenticação do tipo senha simples, o programa então repete a tentativa via keyboard-interactive – essencialmente fornecendo a mesma senha em modo de diálogo interativo. Essa opção garante que, para servidores com configurações diferentes, o teste não falhe falsamente devido apenas a diferença de método.

-

Na sequência, há a seção Opções de Teste, incluindo:

-

Porta Padrão: permite definir uma porta SSH padrão diferente de 22, caso os hosts da lista usem uma porta customizada (se bem que, se um host específico tiver ":porta" no texto, essa configuração por host prevalece).

-

Workers: este campo numérico indica o número de threads de execução paralela (ou workers) que o programa usará para realizar os testes simultaneamente. Por exemplo, se estiver definido como 10 (como na Figura 1), o SSH Tester v3 irá tentar até 10 conexões SSH em paralelo, agilizando o processamento de longas listas de hosts. Esse comportamento multi-thread ou multi-worker é essencial para eficiência, porém o usuário deve escolher o valor com cuidado – muitos threads simultâneos podem sobrecarregar a rede ou a máquina cliente. A capacidade de conduzir testes paralelos torna a ferramenta muito rápida em auditorias de muitos servidores, em comparação a testar um por um sequencialmente.

-

Comando pós-login (opcional): um campo de texto onde o usuário pode inserir um comando Shell arbitrário para ser executado automaticamente em cada host logo após o login SSH bem-sucedido. Caso preenchido, o programa executará tal comando em cada servidor e coletará sua saída. Se deixado em branco, o SSH Tester simplesmente abrirá a conexão e a fechará sem executar comandos remotos.

Por fim, a parte inferior da janela exibe a tabela de resultados dos testes. Cada linha corresponde a um host testado e inclui colunas com informações detalhadas:

-

Host: o endereço (nome ou IP) do destino que foi testado.

-

IP: o endereço IP resolvido do host (útil no caso de se fornecer nomes de domínio; o programa exibe para confirmação qual IP foi usado, ou se um host não resolve DNS, pode indicar falha).

-

Porta: a porta efetivamente testada no host (padrão 22 ou a personalizada).

-

OK: um indicador de sucesso/fracasso da conexão. Na interface, provavelmente um ícone (por exemplo, um check ✓ verde para sucesso ou um X/vermelho para falha) ou um campo booleano. Na Figura 1, vê-se um símbolo de check na linha indicando que a conexão foi bem sucedida.

-

Latência (ms): o tempo de latência medido, geralmente em milissegundos, conforme discutido (tempo até o handshake/autenticação básica).

-

Total (ms): o tempo total do teste para aquele host, em milissegundos, possivelmente incluindo autenticação completa e comando pós-login.

-

Auth (Método): o método de autenticação que resultou no login. Por exemplo, "password" se autenticou com senha, "publickey" se usou chave, ou "keyboard-interactive" se esse método foi necessário. Se o programa testou vários métodos em sequência, aqui provavelmente mostra o que funcionou.

-

Banner: o banner SSH apresentado pelo servidor, ou seja, a string de identificação do servidor SSH. Servidores enviam algo como SSH-2.0-OpenSSH_8.4 indicando versão e software. Essa informação pode ser útil em auditorias (p. ex., para saber se o servidor está rodando uma versão desatualizada do OpenSSH).

-

Fingerprint: uma representação abreviada (impressão digital) da chave de host do servidor. Normalmente é exibida em hash MD5 ou SHA256. O fingerprint permite identificar unicamente a chave do servidor; é aquele valor que o cliente normalmente mostraria ao perguntar "Você tem certeza que quer continuar conectando?". Ter esse dado ali permite ao usuário do SSH Tester verificar ex post se conectou-se ao servidor esperado, comparando com fingerprints conhecidos.

-

STDOUT / STDERR: essas colunas exibem, respectivamente, a saída padrão e a saída de erro do comando pós-login, se um foi executado. Por exemplo, se o comando era uname -a, o STDOUT conterá o resultado desse comando (ex: Linux hostname 5.15.0-... x86_64 ...), e o STDERR quaisquer mensagens de erro que o comando tenha produzido (em geral ficará vazio se tudo ocorreu bem). Caso nenhum comando tenha sido configurado, essas colunas provavelmente permanecem vazias.

-

Erro: em caso de falha na conexão ou autenticação, essa coluna exibe a mensagem de erro associada. Por exemplo, "Connection timed out" se o host não respondeu na porta SSH, "Authentication failed" se as credenciais foram rejeitadas, ou outros diagnósticos. Se a conexão foi bem sucedida, este campo fica em branco. Essa informação ajuda o usuário a diagnosticar por que um determinado host não pôde ser acessado (se foi rede inacessível, porta fechada, credencial inválida, etc.).

Em conjunto, esses campos fornecem uma visão completa do status de cada host testado. O usuário pode ordenar ou filtrar resultados (há um campo "Filtro" na interface para buscar texto específico, útil se a lista for longa). Além disso, a presença dos botões Importar lista... e Exportar CSV... indica que o programa pode ler uma lista pré-existente de hosts de um arquivo de texto, e também exportar os resultados obtidos em formato CSV para análise posterior ou documentação. Essa facilidade de import/export é importante em ambientes corporativos onde listas de servidores são extensas e onde os resultados dos testes podem precisar ser compartilhados ou arquivados.

5.3 Testes Paralelos com Múltiplos Workers

Uma característica de destaque do SSH Tester v3 é a capacidade de conduzir muitos testes simultaneamente através de multithreading. Ao permitir configurar o número de "workers" (trabalhadores) paralelos, a ferramenta aproveita sistemas multi-core e o fato de que espera de rede (IO) pode ser feito em paralelo, reduzindo drasticamente o tempo total necessário para avaliar dezenas ou centenas de hosts. Por exemplo, se há 100 hosts para testar e o tempo médio de cada conexão (incluindo autenticação) é de ~1 segundo, um processo sequencial levaria ~100 segundos. Com 10 threads em paralelo, isso poderia teoricamente ser reduzido para ~10 segundos (mais alguma sobrecarga).

O SSH Tester v3 provavelmente implementa essa funcionalidade usando threads ou um pool de workers. Cada worker pega o próximo host da lista e executa o processo de conexão descrito, enquanto outros workers fazem o mesmo com hosts diferentes. Os resultados são então coletados e sincronizados para exibição na tabela. Para o usuário, o efeito é que, ao clicar em "Testar", ele verá múltiplas conexões sendo estabelecidas quase ao mesmo tempo, e os resultados preenchendo a tabela conforme vão ficando prontos, não necessariamente em ordem sequencial da lista (podem aparecer fora de ordem dependendo de qual host respondeu mais rápido ou qual tentativa terminou primeiro). Essa abordagem requer cuidado no código para evitar condições de corrida e manter a interface responsiva, mas traz enorme benefício de desempenho. Ferramentas de auditoria e teste em larga escala geralmente adotam paralelismo similar.

É importante mencionar que o nível de paralelismo deve ser ajustado conforme o ambiente: um número muito alto de threads pode saturar a banda de rede ou recursos locais (CPU, file descriptors) ou até sobrecarregar o servidor se todos apontarem para o mesmo sistema. Por isso o SSH Tester v3 oferece ao usuário o controle desse parâmetro Workers. Um valor de 5 a 10 costuma ser razoável em muitos cenários, mas usuários avançados podem aumentar se tiverem certeza que a infraestrutura comporta.

5.4 Comando Pós-Login e Coleta de Resultados Remotos

Muitas vezes, testar apenas a conexão não é suficiente – pode ser útil realizar alguma ação em cada servidor para verificar seu estado ou configurar algo. O campo "Comando pós-login" é justamente pensado para isso. Ao especificá-lo, o usuário transforma o SSH Tester em uma espécie de executor distribuído de comandos: cada conexão bem sucedida executará o comando fornecido no shell do servidor. Isso pode servir para rapidamente verificar versões de software (nginx -v, cat /etc/os-release), estado de serviço, espaço em disco, ou qualquer comando suportado remotamente. Os resultados são trazidos de volta e exibidos nas colunas STDOUT/STDERR, permitindo comparar saídas de todos os hosts facilmente. Por exemplo, um auditor pode usar esse recurso para rodar uname -r em 50 servidores e conferir na tabela quais kernels cada um está usando.

A ferramenta precisa manejar adequadamente a execução remotapossivelmente usando funções como SSHClient.exec_command (no Paramiko) para rodar o comando e capturar sua saída. Deve também ter atenção ao gerenciamento do canal e tempo limite, para não ficar aguardando indefinidamente caso o comando não retorne. É provável que haja um timeout global para cada host, englobando conexão, autenticação e execução do comando.

O comando pós-login é opcional; se deixado vazio, os testes servem apenas para validar conexão/autenticação. Com o comando preenchido, o SSH Tester v3 passa a também verificar algo dentro do servidor. Essa flexibilidade torna a ferramenta não só um "testador de login", mas também um meio de coletar informações dos servidores de forma paralela.

5.5 Importação e Exportação de Listas de Hosts

Para facilitar o uso recorrente, o SSH Tester v3 implementa funções de importar e exportar hosts. A importação permite carregar um arquivo texto (possivelmente com extensão .txt ou .csv) onde cada linha é um host a testar (no formato host ou host:porta). Isso é muito útil em ambientes corporativos onde se possui inventários de servidores. Ao invés de copiar e colar manualmente dezenas de endereços, o usuário pode gerar um inventário automático de hosts e alimentá-lo diretamente na ferramenta.

A exportação para CSV possibilita salvar o resultado dos testes em um arquivo comma-separated values, que pode ser aberto no Excel, Google Sheets ou analisado por outras ferramentas. O CSV provavelmente contém colunas correspondentes à tabela de resultados (host, ip, porta, resultado, tempos, método, etc.). Assim, após rodar um conjunto de testes, o usuário pode exportar e compartilhar o relatório, arquivar para fins de compliance ou comparar com execuções futuras. Por exemplo, numa auditoria de acessos, pode-se comprovar quais servidores aceitaram certa credencial e quais não.

Esses recursos de import/export elevam a ferramenta de um simples utilitário interativo a parte de um fluxo de trabalho integrado, onde entradas e saídas podem ser armazenadas e reutilizadas facilmente.

6. Instruções de Instalação e Execução (Windows & Linux)

O SSH Tester v3 é distribuído através de seu repositório no GitHub aqui. Para usar a ferramenta, os procedimentos de instalação variam ligeiramente entre Windows e Linux, mas como o projeto aparenta ser multiplataforma e escrito em Python, as diferenças não são grandes. Abaixo estão diretrizes gerais para ambos os sistemas operacionais:

Pré-requisitos: É necessário ter o Python 3 instalado no sistema caso utilize o script python, juntamente com as dependências do projeto. As principais bibliotecas provavelmente incluem Paramiko (para as funcionalidades SSH) e alguma biblioteca de interface gráfica Tkinter.

Instalação no Windows:

Você pode baixar o SSH Tester compilado para Windows abaixo ou por este link.

sha256:e90387d4e699999335ba9ab541bd8e3ed219bef88e347f168d2c986fd1a9ee1d

Instalação no Linux:

-

Assim como no Windows, comece obtendo o código-fonte via clone do Git ou download do pacote.

-

Linux geralmente já vem com Python 3.x instalado. Verifique com python3 --version.

-

Instale pip se necessário (em algumas distros você pode precisar do pacote python3-pip).

-

No diretório do projeto, execute pip3 install -r requirements.txt para instalar as dependências. Caso o projeto use bibliotecas específicas de interface, pode ser necessário também instalar pacotes de sistema (por exemplo, em distribuições baseadas em Debian, PyQt5 pode requerer bibliotecas Qt instaladas, etc.). Observe qualquer instrução do autor no README do repositório sobre dependências no Linux. Ferramentas baseadas em Paramiko também necessitam do pacote cryptography (o pip cuidará disso) que, em algumas distros, pode precisar de ferramentas de build (como libffi-dev, libssl-dev) – se houver algum erro na instalação via pip, instale esses pacotes e tente novamente.

-

Uma vez resolvidas as dependências, execute o programa com python3 /python_version/ssh_tester_python3.py. No Linux, possivelmente o projeto pode ser executado diretamente se o arquivo principal tiver shebang e permissão executável (por ex, ./ssh_tester_python3.py), mas usar explicitamente python3 é mais garantido.

-

Ao rodar, uma janela GUI deverá abrir apresentando a interface do SSH Tester v3 conforme descrito. Em Linux, se estiver usando interface gráfica (X11/Wayland), certifique-se de estar executando em um ambiente com suporte a janelas (não via SSH sem X forwarding, a não ser que configure isso).

Resumidamente, o processo envolve baixar, instalar dependências e executar. A ausência de binários pré-compilados significa que o usuário deve ter um ambiente Python configurado – o que, sendo a ferramenta voltada para usuários avançados, é presumível.

Quanto a atualizações, convém acompanhar o repositório GitHub para obter novas versões. Um pull ou novo download substituirá os arquivos, podendo trazer correções e melhorias.

7. Considerações Finais

O SSH Tester v3 destaca-se como uma ferramenta útil para administradores de rede, equipes de auditoria de segurança e demais usuários avançados que precisem validar acessos SSH em larga escala. Sua interface amigável, aliada a recursos avançados (como autenticação por chave, fallback interativo, execução de comando remoto e testes paralelos), torna o processo de verificação de múltiplos servidores rápido, confiável e informativo. Em ambientes corporativos, isso pode ser empregado para:

-

Auditorias de credenciais: verificar em quais servidores uma determinada credencial (usuário/senha ou chave) possui acesso, ajudando a mapear privilégios ou descobrir configurações inconsistentes.

-

Verificação pós mudança: por exemplo, após alterar senhas ou chaves em vários servidores, usar o SSH Tester para assegurar que todas as máquinas estão acessíveis com as novas credenciais.

-

Monitoramento de disponibilidade: embora não substitua ferramentas de monitoramento completas, pode ser utilizado ad-hoc para checar rapidamente quais servidores estão respondendo no porto SSH e em que latências.

-

Inventário e conformidade: executando comandos pós login, é possível coletar informações padronizadas de todos os servidores (sistema operacional, versão de um serviço, configuração de SSH, etc.), o que auxilia em relatórios de conformidade e detecção de discrepâncias.

Do ponto de vista de segurança, a ferramenta deve ser usada dentro de boas práticas: evitar armazenar senhas em arquivos sem proteção ao usar importação; usar somente em redes confiáveis ou através de VPNs se testando hosts remotos; e cuidado ao habilitar opções como AutoAddPolicy (que, como vimos, pode expor a risco de confiar em hosts não verificados). Idealmente, o SSH Tester v3 seria usado dentro de uma rede interna ou laboratório de testes, ou ainda por profissionais que compreendem os riscos.

Finalmente, o projeto sendo open-source permite que a comunidade revise e melhore seu código. Usuários avançados podem customizar a ferramenta para necessidades específicas, como adicionar suporte a métodos de autenticação adicionais (ex: gssapi), ou integrar com pipelines de CI/CD para validar acessos antes de deploys. A existência desse projeto reforça a versatilidade do protocolo SSH e a importância de ferramentas auxiliares que simplificam tarefas administrativas comuns, mantendo o foco na segurança e eficiência.

8. Referências Bibliográficas

-

Gean Martins. Introdução ao SSH – Acesso Remoto Seguro. Eterno Retorno (Blog), 2020. (Explica conceitos básicos do SSH e sua importância para administração remota) locaweb.com.br.

-

Hugo Habbema. SSH — Secure Shell: Uma Introdução Prática e Completa. Medium.com, 29 Dez 2023. (Apresenta visão geral do SSH, suas características de criptografia e autenticação)medium.commedium.com.

-

LabEx Tutorial. SSH Linux: Conexões Seguras e Autenticação. LabEx.io (Tutoriais), 2022. (Tutorial prático ensinando geração de chaves e configuração de autenticação SSH, destaca segurança de chave pública) labex.io.

-

Backup4all KB. What is keyboard-interactive (KBI) authentication? Backup4all Knowledge Base, 2022. (Define o método de autenticação keyboard-interactive e suas diferenças em relação à autenticação por senha) backup4all.combackup4all.com.

-

SuperUser (StackExchange). Diferença entre "password" e "keyboard-interactive" no SSH. Pergunta & Resposta, 2015. (Discussão técnica sobre os dois métodos de autenticação no protocolo SSH) superuser.comsuperuser.com.

-

Inedo Forums. SSH password authentication vs keyboard-interactive. Forum Thread, 2019. (Relato de caso sobre falha de login devido à falta de suporte a keyboard-interactive, observa que muitas distros usam keyboard-interactive por padrão)forums.inedo.comforums.inedo.com.

-

CodeQL (GitHub). Accepting unknown SSH host keys (Paramiko). Security Query Help, 2021. (Alerta de segurança contra uso de AutoAddPolicy, explica importância da validação de host keys) codeql.github.com.

-

NordVPN Blog. SSH vs VPN: What is the difference? 26 Out 2023. (Compara SSH e VPN em termos de nível de atuação e casos de uso, salientando que VPN protege todo tráfego enquanto SSH é mais específico) nordvpn.com.

(As referências acima foram consultadas para embasar as explicações técnicas deste artigo. Elas englobam documentação, discussões em comunidade e artigos especializados sobre SSH, seus métodos de autenticação e melhores práticas de segurança.)